İran hükümeti destekli bir hack ve siber casusluk ekibi olan MuddyWater, kötü amaçlı yazılımını İsrailli kuruluşları hedef almak için kullandığı özel bir arka kapı ile güncelledi. Çete, Arnavutluk’a yönelik saldırıları ve diğer “ABD ve müttefiklerine karşı siber destekli faaliyetleri” nedeniyle ABD’nin 2022 yılında yaptırım uyguladığı İran İstihbarat ve Güvenlik Bakanlığı (MOIS) ile bağlantılı olarak niteleniyor.

MuddyWater, 2023’te Hamas liderliğindeki 7 Ekim saldırılarından sonra çeşitli İranlı grupların dahil olduğu İsrail karşıtı bir kampanyaya katıldı. Check Point Research’e göre, siber suç grubu o zamandan beri BugSleep olarak adlandırılan yeni bir arka kapı kullanan kimlik avı kampanyalarına geçti.

Çetenin oltalama tuzakları son zamanlarda web seminerlerine ve çevrimiçi derslere katılmak için davetiyeler göndermeye başladı. Check Point, Şubat ayından bu yana İsrail ekonomisinin on sektöründen yüzlerce kişiye gönderilen bu tür 50’den fazla maili belgeledi. Check Point’in tehdit istihbarat ekibi yayınladığı bir raporda, “Bunlar arasında İsrail yerel yönetimlerinin yanı sıra havayolu şirketi, seyahat acentesi ve gazetecileri hedef alan önemli kimlik avı kampanyaları da var” dedi.

Hack kampanyasında ilk hedef kurumsal mailler

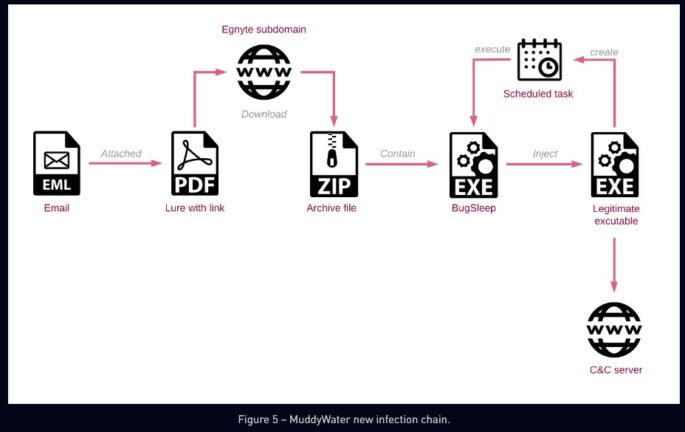

Mailler genellikle, kullanıcıların mailleri açmaları için kandırılmasına yardımcı olan, ele geçirilmiş kurumsal e-posta hesaplarından gönderiliyor. Çoğunluğu İsrail’deki işletmeleri hedef alırken, diğerleri Türkiye, Suudi Arabistan, Hindistan ve Portekiz’deki şirketlere gönderildi. E-postalar, yasal dosya paylaşım ve işbirliği platformu Egnyte.com’un bir alt alanına yönlendiren bir bağlantı içeriyor. Kullanıcılar kimlik avı bağlantısına tıkladıklarında meşru bir şirket ya da kişinin adını görüyorlar ve bu da dolandırıcılığa güvenilirlik kazandırıyor.

Check Point Research, “Suudi Arabistan’daki bir nakliye şirketine gönderilen bir bağlantıda, sahibinin görüntülenen adı Hamas’ın eski başkanı ve önde gelen liderlerinden biri olan Khaled Mashal’dı” diye yazdı.

İsrail belediyelerini hedef alan hack saldırılarında, e-postalar “görevleri otomatikleştirmek, verimliliği artırmak ve operasyonlarda maksimum güvenlik sağlamak için tasarlanmış” var olmayan bir belediye uygulamasını tanıttı. Ancak bağlantıya tıklandığında bir uygulama indirilmiyor. Bunun yerine kurbanın bilgisayarına BugSleep yükleniyor.

MuddWater grubu yeni değil ama yöntemleri sürekli gelişyor

Bu yeni, ısmarlama kötü amaçlı yazılım, MuddyWater’ın meşru uzaktan izleme ve yönetim araçlarını kullanmasının “kısmen yerini alıyor”. Check Point, “Kötü amaçlı yazılımın çeşitli sürümlerinin dağıtıldığını ve her sürüm arasında iyileştirmeler ve hata düzeltmeleri gösteren (ve bazen yeni hatalar yaratan) farklılıklar olduğunu keşfettik” diyor. Bu taktik aynı zamanda güvenlik yazılımlarının saldırı kodunun imzalarını yakalamasını da zorlaştırıyor.

Check Point, siber saldırganlar bir yandan kötü amaçlı yazılım kampanyalarında belirli sektörlere odaklanmaya devam ederken, özelleştirilmiş yemlerden daha genel olanlara geçişin de siber casusların daha yüksek hacimli saldırılara odaklanmasını kolaylaştıracağı konusunda uyardı