Yeni bir araştırmaya göre, kurumsal ortamlarda macOS cihazlarının benimsenmesindeki artış, tehdit aktörlerinin gözünden kaçmadı. Interpres Security’nin yeni raporu, özellikle Kuzey Kore güvenlik servisleriyle bağlantılı olanlar olmak üzere ulus-devlet tehdit aktörleri tarafından şeffaflık, onay ve kontrol (TCC) veritabanı manipülasyonunu manipüle eden tehdit aktörlerinin yeniden yükselişini detaylandırıyor.

Bir zamanlar güvenlik özellikleri nedeniyle ödüllendirilen Apple cihazları ve özellikle Mac’ler, son yıllarda bir dizi güvenlik açığından yararlanan bilgisayar korsanları tarafından hedef alındı. Buna Achilles Gatekeeper açığı gibi örnekler dahil. Interpres Security’nin raporu ise giderek artan sayıda işletmenin Mac sistemlerini benimsediğini ve bu artan kurumsal pazar payının artan saldırı hacmine davetiye çıkardığını belirtti.

Statcounter’ın raporunda yer alan istatistiklere göre, şirketler giderek daha fazla MacBook’ları tercih ediyor. Apple son 14 yılda %3’lük pazar payından yaklaşık %17’lik bir paya ulaşarak yılda ortalama %1’lik bir büyüme kaydetti. Buna ek olarak Interpres, tehdit aktörlerinin genellikle macOS cihazları kullanan ve ele geçirildikleri takdirde hassas bilgilere veya kritik sistemlere ayrıcalıklı erişime sahip olma olasılığı daha yüksek olan geliştiriciler ve mühendisler gibi daha teknik bir kitleyi hedeflediğini belirtiyor.

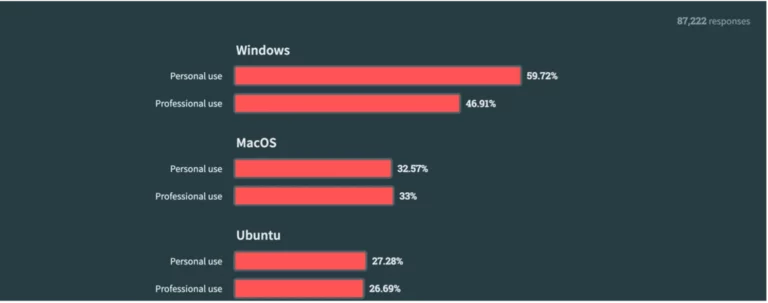

Stack Overflow, 2023 yılında 87.000’den fazla geliştiriciyle yaptığı bir ankette, her üç geliştiriciden birinin profesyonel yaşamlarında macOS kullandığını tespit etti. Sonuç olarak, Interpres’e göre bilgisayar korsanları saldırılarını macOS ile çapraz uyumlu olacak şekilde uyarlıyor ve bu eğilimin devam edeceğini öngörüyor.

Interpres söz konusu araştırmasında özellikle Sony, WannaCry ve JumpCloud gibi önemli saldırılardan sorumlu olan Kuzey Koreli tehdit aktörü Lazarus Group‘un tekniklerine odaklandı. Interpres, grubun son yöntemlerinin, SIP korumasının durumunu sorgulamak için csrutil komutundan yararlanan macOS kötü amaçlı yazılım türü CloudMensis’i dağıtmayı içerdiğini tespit etti.

CloudMensis, TCC’yi aşmak için saldırganın kurbanın ekranının kontrolünü ele geçirmesine ve ‘ilgilenilen belgeler’ için çıkarılabilir depolama alanını taramasına ve aynı zamanda klavye olaylarını günlüğe kaydetmesine olanak tanıyan iki teknik kullanıyor. SIP devre dışı bırakılırsa, CloudMensis kendisine daha fazla izin vermek için TCC.db dosyasına girişler ekliyor.

Hedef macOS Catalina 10.15.6 ya da daha önceki bir sürümünü çalıştırıyorsa, SIP etkin olsa bile kötü amaçlı yazılım, TCC arka plan programının CloudMensis’in yazabileceği bir veritabanı yüklemesini sağlamak için bir güvenlik açığından yararlanabiliyor.

Rapora göre, SIP etkinleştirilmiş güncel MacBook’ları çalıştıran işletmeler CloudMensis’e karşı korunmaktadır, ancak macOS ortamlarına karşı dağıtılabilen bir dizi başka TCC hedefli kötü amaçlı yazılım türüne dikkat çekilmektedir. Bu aileler arasında Bundlore, Callisto, BlueBlood keylogger ve henüz VirusTotal tarafından etiketlenmemiş yeni macOS truva atları yer alıyor.