Yeni bir araştırmaya göre, ABD ve AB’de 100’den fazla kuruluş, e-posta hesabı kimlik bilgilerini çalan büyük ölçekli bir kötü amaçlı yazılım kampanyası olan StrelaStealer’dan etkilendi. Palo Alto Networks’ün Unit 42 tehdit istihbarat kolundaki araştırmacılar, 2023’ün sonlarına doğru bir önceki kampanyanın ardından her iki bölgedeki büyük kuruluşları etkileyen “büyük ölçekli StrelaStealer kampanyaları dalgası” tespit etti.

StrelaStealer e-posta kimlik bilgilerini hedef alarak kurbanın e-posta hesabının oturum açma verilerini sızdırıyor ve saldırganın komuta ve kontrol (C2) sunucusuna geri gönderiyor. İlk olarak Kasım 2022’de Berlin merkezli siber güvenlik şirketi DCSO CyTec tarafından belgelenen StrelaStealer’ı dağıtmak için kullanılan bulaşma yöntemleri ise ilk dağıtımından bu yana gelişmeye devam ediyor.

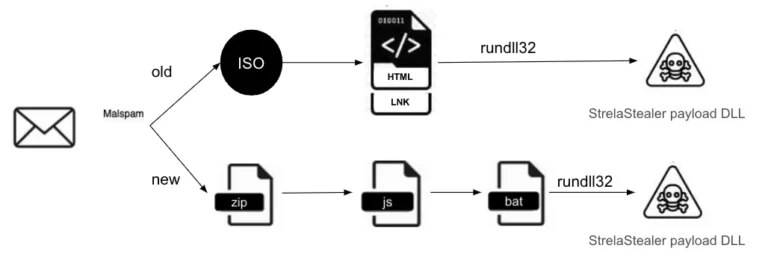

Saldırıların ilk versiyonları kötü amaçlı yazılımı dağıtmak için ISO dosyalarını kullanmış ve yem belgeleri kullanarak ağırlıklı olarak İspanyolca konuşan kurbanları hedeflemişti. Palo Alto’nun araştırması, saldırganların daha önce oluşturulmuş imza veya kalıpları kullanarak tespit edilmekten kaçınmak için ilk e-posta eki dosya biçimini bir kampanyadan diğerine değiştirdiğini tespit etti.

StrelaStealer nasıl çalışıyor?

DCSO CyTec’in araştırması, Kasım 2022 kampanyasının bulaşma zincirinin, çalıştırılan uygulamaya göre farklılaşan DLL/HTML çoklu dosyaları olarak yük dağıtmaya dayandığını vurgulamıştı. Buna karşılık, Unit 42 tarafından gözlemlenen mevcut StrelaStealer kampanyası, ZIP dosyası ekleri içeren kimlik avı e-postaları yoluyla yükün yayılmasına dayanmaktadır. Bu yeni saldırı, ZIP dosyasını indirip çıkardıktan sonra kurbanın sistemine JScipt dosyaları bırakıyor.

Bu JScript dosyası, şifresi çözüldükten sonra taşınabilir bir yürütülebilir DLL dosyası oluşturan ve rundll32.exe aracılığıyla çalıştırıldığında yükü dağıtan base64 şifreli bir dosya kullanır. Enfeksiyon zincirinin en son versiyonu, yeni saldırı yolunu gizlemek isteyen tehdit aktörleri tarafından daha iyi gizleme tekniklerine sahip. Bu ise güvenlik ekiplerinin adli analizini engellemek için bir kontrol akışı gizleme tekniği kullanan güncellenmiş bir paketleyici kullanılarak sağlanıyor.

Her iki kampanyada da saldırıyı başlatmak için gerekli olan kötü amaçlı bir dışa aktarma işlevine sahip yük olarak DLL dosyaları kullanıldı, ancak Palo Alto raporu, son saldırı dalgasında benimsenen yaklaşımın analizi zayıflatmak için çeşitli değişiklikler içerdiğini belirtti.

Bu değişiklikler arasında aritmetik talimatlardan oluşan aşırı uzun kod bloklarının kullanılması da yer alıyordu ki bu da araştırmacıların örnekleri sanal alan ortamda çalıştırma girişimleri sırasında zaman aşımına yol açabiliyordu.

Ana hedef yüksek teknoloji şirketleri

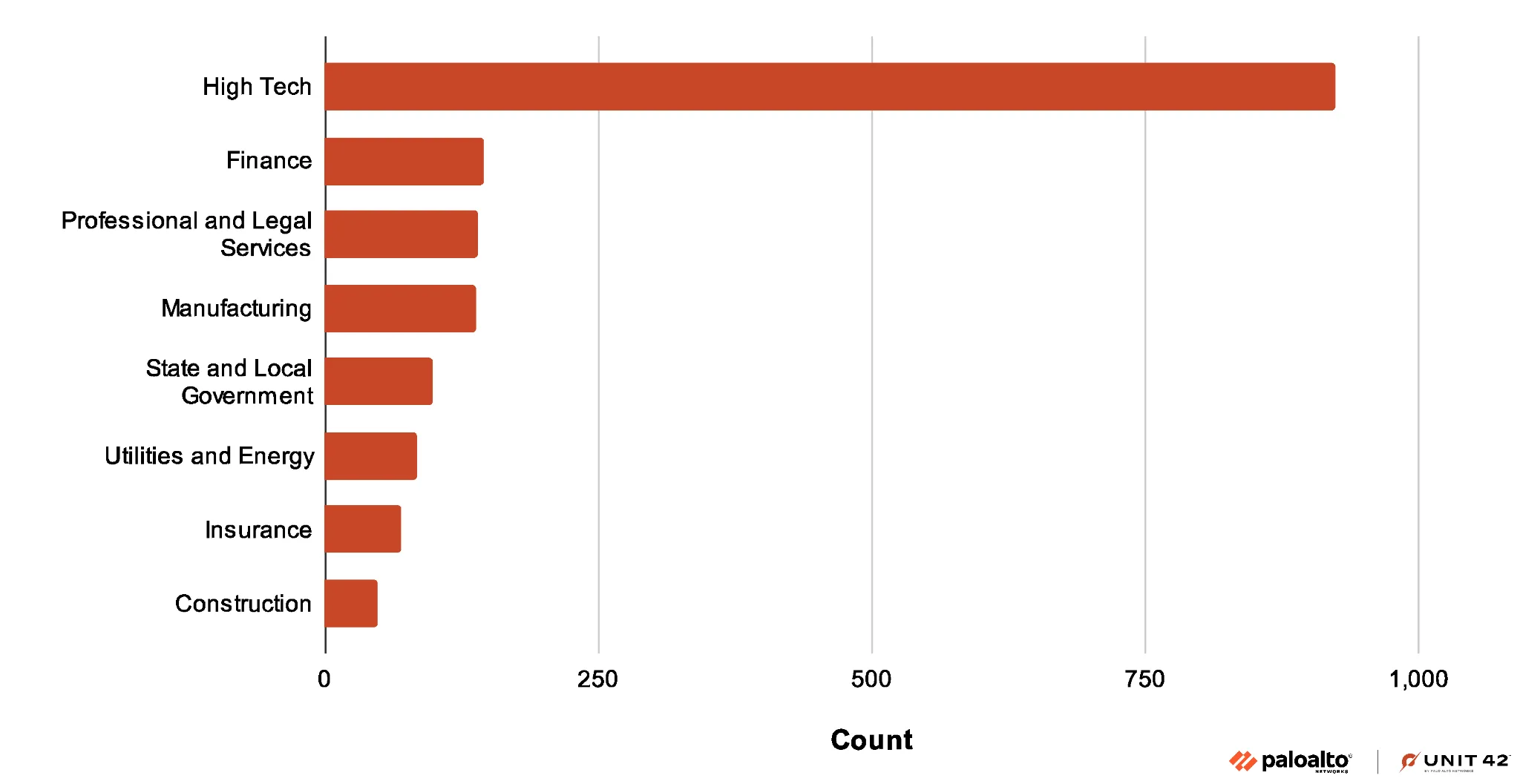

Unit 42 verilerine göre, Kasım 2023 kampanyası ABD’de 250’den fazla kuruluşu ve Avrupa’da 100 kadar kuruluşu hedef alan kimlik avı saldırılarını içeriyordu. StrelaStealer saldırılarının son dalgası Ocak 2024’te gerçekleşti ve tehdit aktörlerinin ABD kuruluşlarına 500’den fazla ve Avrupa firmalarına yaklaşık 100 saldırı başlattığı görüldü; Şubat ayının başında ayrıca ABD kuruluşlarını hedef alan yaklaşık 250 saldırı görüldü.

Palo Alto’nun araştırması, en son kampanyanın çeşitli sektörlerdeki kuruluşları hedef aldığını ortaya koydu. Ancak, ‘yüksek teknoloji’ sektörü siber suçlular için açık ara en popüler hedef durumunda. Ocak 2024 kampanyası sırasında teknoloji şirketlerine yaklaşık 875 StrelaStealer tabanlı saldırı düzenlendi. Yüksek teknolojiden sonra en sık hedef alınan sektörler ise finans, profesyonel ve yasal hizmetler ve imalat oldu ve her sektörde yaklaşık 125 kuruluş StrelaStealer saldırılarına maruz kaldı.

Palo Alto’nun raporu, bulaşma zincirinde kullanılan çeşitli dosya türleri için tehlikeye girme göstergeleri sağlamıştır ve kuruluşlara, çalışanlarının aldıkları istenmeyen e-postaları incelerken dikkatli olmalarını sağlamaları tavsiye edilmektedir.